前言:

当企业黑客入侵、系统崩溃或其他安全事件影响业务正常运行时,迫切需要之一次处理,使企业 *** 信息系统在最短时间内恢复正常工作,进一步找到入侵来源,恢复入侵事故过程,同时提供解决方案和预防措施,恢复或减少经济损失。

结合工作中应急响应事件的分析和解决方案,总结了一些常见的攻击事件Linux服务器入侵排查的思路。

01文件分析-敏感文件信息

在linux系统下的一切都是文件,包括/tmp这是一个特殊的临时目录文件。每个用户都可以读写它。因此,普通用户可以对/tmp目录执行读写操作。

查看敏感目录文件,如 tmp可执行程序目录/目录usr/bin ,/usr/ *** in等

1.使用la -alt / 查找tmp目录

【一>所有资源都关注我,私信回复信息获取<一】

1、200有很多绝版电子书买不到

2、30G安全厂内的视频资料

3、100份src文档

4、常见的安全面试题

5、ctf比赛经典题目分析

6、 *** 工具包

7、应急响应笔记

2.使用ls —help 查看帮助信息

3.ls常用用法:

ls 用于显示目录列表

-a 显示所有档案和目录

-l 目录下的内容列表以长格式显示

-t 用文件和目录更改时间排序

4.进入tmp查找最近添加的可疑文件。

02文件分分析-敏感文件信息

查看启动启动项/启动启动启动项/etc/init.d恶意代码很可能设置在启动位置。

查看指定目录下文件时间顺序的排序:ls -alt | head -n 10

查看文件时间属性: stat 文件名

使用ls -alh /etc/init.d /

进入启动项目录并筛选。

可用于可用文件**stat **详细查看创建修改时间和访问时间。如果修改时间接近时间日期,则表示可以被篡改。

如:stat apache2 查看文件的详细信息。

03文件分析-敏感文件信息

主要针对新增文件分析:

查找24h修改后的文件

find ./ -mtime 0 -name “*.php”

查找72h新文件

find ./ -ctime -2 -name “‘*.php”

权限查找,在linux在系统中,如果有777权限,那么文件是可疑的。

find ./ -iname “*.php” -perm 777 其中 -iname忽略大小写,-perm设置筛选文件的权限

find ./ -ctime -2 -name “‘*.txt ///搜索72h内新增的txt文件。

find ./ -iname “*.php” -perm 777 //搜索最近新建的含量.php具有更高权限的文件。

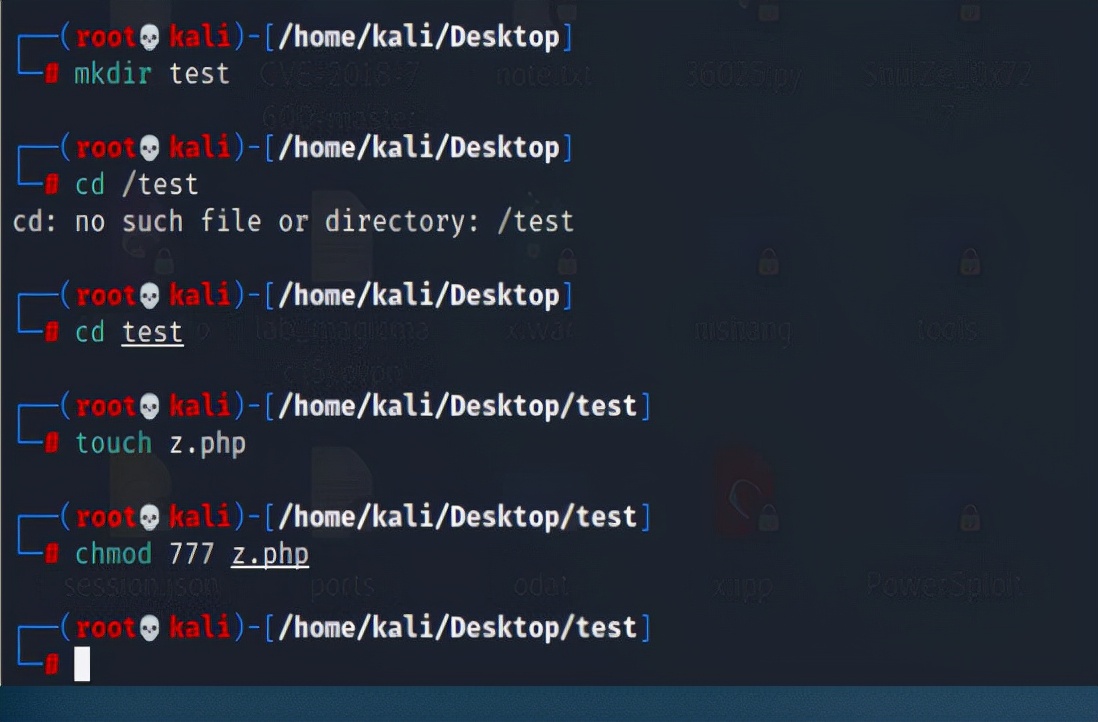

新建立一个z.php给予更高权限的文件。

再次筛选。

04- *** 连接分析

在linux中可以使用netstat查看 *** 连接

netstat -Print network connections,rounting tables,interface statistics,masquerade connections,and multicast memberships

查看 的具体帮助信息man netstat

常用命令 **netstat -pantl **查看处于tcp *** 套接字相关信息

关闭未知连接使用** kill -9 pid **既可关闭。

使用:netstat -pantl 查看处于tcp *** 套接字相关信息

ip a 查看 *** 信息

发现可疑过程,使用 kill -9 pid然后关闭过程。

05-进程分析-所对文件的过程

使用ps根据命令,分析过程。netstat 定位出pid ,使用ps命令,分析过程

使用ps aux查看您所有的过程信息

ps aux | grep 22 查看最近使用22端口的过程。

使用pid进行筛选

筛选 pid为647 过程。

检查端口未22的隐藏过程

06-登录分析-筛选异常登录

在Linux操作将被记录在系统日志中。您还可以查看登录日志信息,查看是否有异常登录

last该命令记录了所有用户登录系统的日志,可用于查找非授权用户的登录事件last命令的输出结果来自**/var/log/wtmp**稍有经验的入侵者将删除文件

/var/log/wtmp为了清除自己的行踪,这份文件中仍然会露出线索

last -i grep -h 0.0.0.0 查看登录日志,筛选非本地登录

last -i ///查看登录日志,包括登录ip地址。

last -i grep -v 0.0.0.0 查看登录日志,筛选非本地登录

常见的用法:

who 查看当前登录用户(tty本地登陆 pts远程登录)

w 在某一时刻检查用户的行为

uptime 检查有多少用户,以确定是否有异常用户

lastb 显示登录失败次数,判断存在ssh爆破

last 显示用户最近登录的信息。

lastlog 成功登录记录

总结:

本文主要总结了相遇Linux在系统中,应急响应首先分析敏感文件分析、敏感文件信息、 *** 连接分析、过程分析和异常登录记录。